Projects

Кібербезпека

в епоху

кібер-

панку

П’ять найбільших атак

світу та приклад девайсу,

з яким почуватиметесь

у безпеці

Кібербезпека в епоху

кіберпанку

Пʼять найбільших атак світу та приклад девайсу, з яким почуватиметесь у безпеці

Кібербезпека в епоху

кібер-панку

Пʼять найбільших атак світу та приклад девайсу, з яким почуватиметесь у безпеці

Щохвилини у світі відбуваються спроби вивести з ладу сучасні комп’ютерні мережі або викрасти особисті дані користувачів. Упродовж 2023 року в Україні зафіксували на 62,5% більше кібератак, ніж у 2022 році. Лише офіційна кількість випадків — 1105. Звісно, до уваги не беруться дрібні злочини, коли хтось отримав доступ до вашого Телеграм-акаунту або сторінки в Інстаграм.

З огляду на це виробники комп’ютерної техніки шукають способи посилити рівень захисту своїх пристроїв та забезпечити додаткову конфіденційність для користувачів.

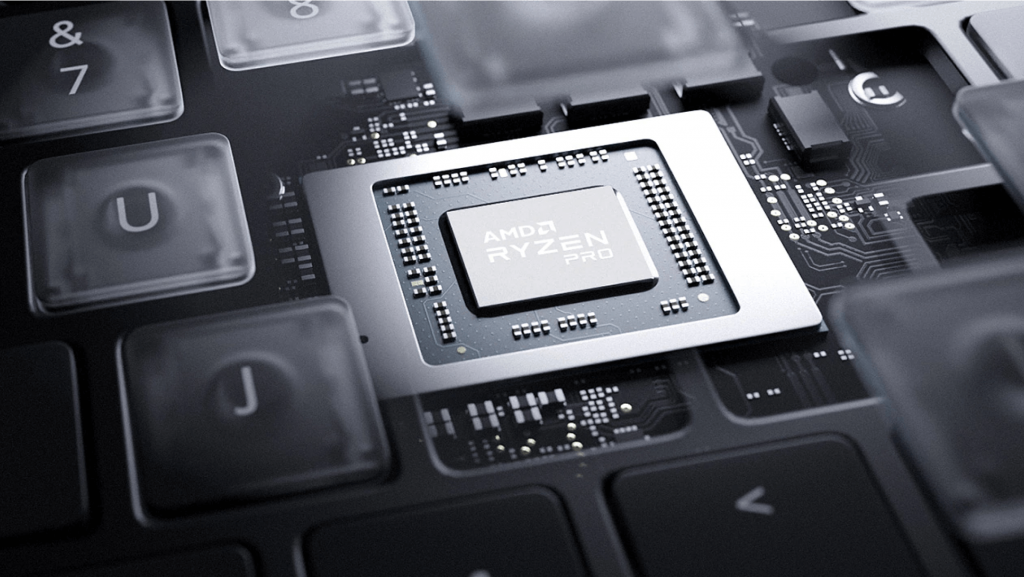

Яскравий приклад — ноутбук Lenovo ThinkPad P14s G4 на базі процесора AMD.Ryzen™.PRO.7.7840U, який пропонує підвищений захист від кіберзагроз завдяки інноваційним технологіям та ретельній розробці безпеки. За підтримки виробника процесорів AMD Liga.net розповідає про найгучніші хакерські атаки в історії та їхній вплив на наше уявлення про безпеку в мережі.

Sony Pictures Hack. 2014

Кібершантаж Голлівуду від Північної Кореї

Чорнові версії світових блокбастерів, особисті дані співробітників, листування, деталі угод, розміри зарплат та не надто компліментарні висловлювання на адресу таких зірок, як Анджеліна Джолі — все це опинилося в мережі після хакерської атаки на компанію Sony Pictures у 2014 році.

За даними слідства, злочинці перебували всередині корпоративної мережі Sony Picture близько року. Завдяки фішинговим листам хакерам вдалося проникнути в корпоративну мережу та запустити шкідливе програмне забезпечення під назвою Wiper.

Зловмисники викрали більш ніж 100 терабайтів даних, що спричинило серйозні репутаційні та фінансові наслідки для Sony. Компанія втратила мільйони доларів, суттєва частка з яких пішла на відновлення інфраструктури та кібербезпеку.

Відповідальність за злочин взяла група Guardians of Peace, а замовниками атаки вважають владу Північної Кореї. Після зламу хакери вимагали від компанії Sony Pictures відмовитися від прем’єри фільму “Інтерв’ю”, в якому йшлося про вбивство нинішнього лідера країни Кім Чен Ина. Проте стрічка все ж таки вийшла на екрани, хоч і в обмеженому прокаті.

Злом Sony Pictures став переломною подією в історії кібербезпеки, виявивши вразливі місця, які багато корпорацій не враховували. Це призвело до переоцінки протоколів захисту в усій галузі.

Атака на електромережі України.

2015-2016

Атака на електро-мережі України.

2015-2016

Витівки російських хакерів

23 грудня 2015 року хакерам вперше у світовій історії вдалося вивести з ладу енергетичні системи. Мішенню зловмисників стали одразу три енергопостачальні компанії України: Прикарпаттяобленерго, Київобленерго та Чернівціобленерго. В результаті близько 230 тисяч споживачів на Заході України залишилися без електроенергії на період від 1 до 65 годин.

Багаторівнева операція зловмисників розпочалася з розсилки фішингових листів, які надійшли на робочу пошту співробітників компаній. На наступних етапах проникнення всередину систем дозволило їм захопити автоматизовані системи керування на підстанціях, вивести з ладу елементи IT-інфраструктури та знищити інформацію на серверах та робочих станціях з допомогою утиліти KillDisk.

Подібна кібератака повторилася у 2016 році. Проблеми на підстанції призвели до припинення подачі електроенергії тривалістю одну годину, але повністю вивести обладнання з ладу не вдалося.

Інциденти пов’язують з російською хакерською групою, відомою під назвою Sandworm. Вважається, що до її складу входять шість офіцерів спеціального військового підрозділу РФ під номером 74455. У 2020 році велике журі присяжних у США оприлюднило їхні імена та фото, звинувативши у причетності до цих та інших кіберзлочинів. Але жоден з хакерів так і не був притягнутий до відповідальності.

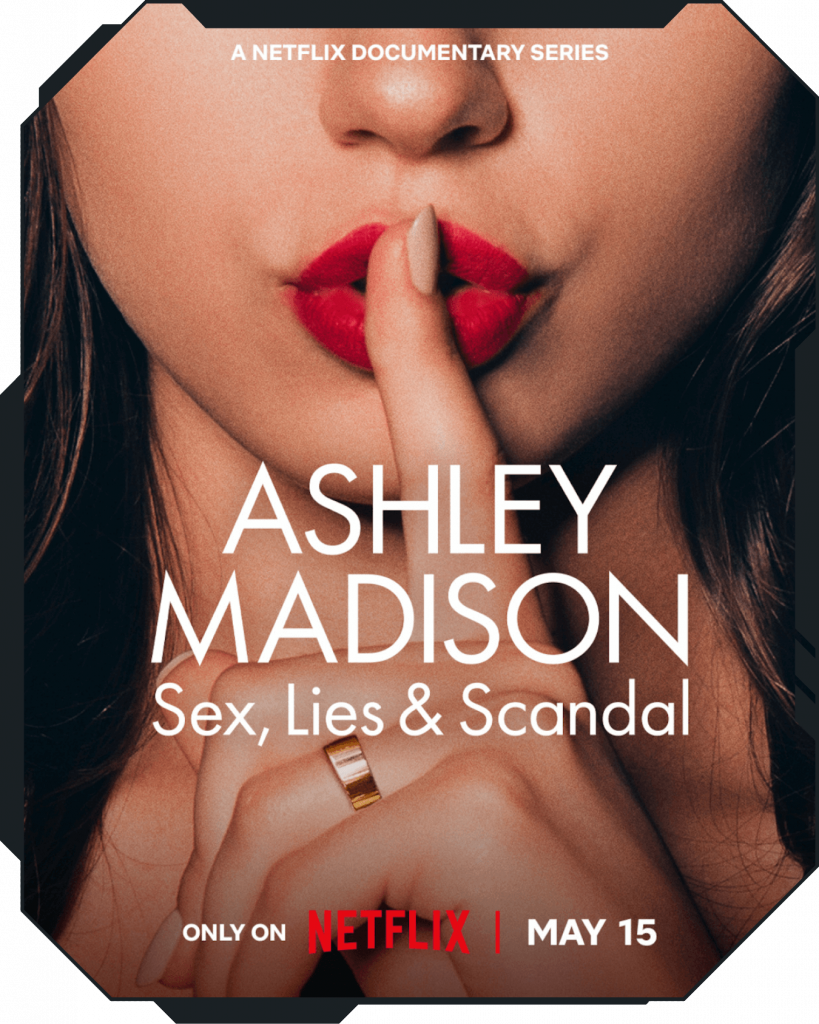

Ashley Madison. 2015

Жорстока помста для невірних партнерів

Той випадок, коли хакерська атака та викрадення даних користувачів стали чимось більшим за фінансові та репутаційні втрати одного бізнесу.

“Життя коротке. Заведи роман” — саме такий девіз обрав Ashley Madison, заснований у 2001 році сервіс знайомств для людей, які шукають розваги на стороні. Ресурс обіцяв користувачам повну конфіденційність, але протягом липня-серпня 2015 року дані 37 млн користувачів були злиті в мережу.

Спочатку хакер або група людей, які ховалися під назвою The Impact Team, вимагали від власників сервісу закрити платформу, оскільки вони наживаються на чужому болі. Коли це не подіяло, вони опублікували всю викрадену інформацію, яка містила електронну пошту, домашні адреси, банківські дані та навіть сексуальні фантазії користувачів. Зливу даних не уникли навіть ті, хто давно пішов з платформи та заплатив компанії $16 за знищення будь-яких слідів реєстрації на Ashley Madison.

Витік інформації наразив мільйони людей на розчарування оточення та гнів партнерів, яких вони зрадили. Хоча дехто вважав цей злочин героїчним та визначальним для епохи, його вплив на користувачів виявився руйнівним. Принаймні одна людина наклала на себе руки.

Цікаво, що витоку можна було уникнути, якби не недбалість власників платформи — компанії Avid Life Media. Системні паролі зберігалися як звичайний текст на внутрішніх серверах, а також регулярно передавалися в електронних листах і текстових файлах всередині компанії. Ймовірно, зловмисникам допоміг хтось із нинішніх або колишніх співробітників Avid Life Media.

Кіберексперти вважають, що атаку можна було б попередити за допомогою простих заходів безпеки, які коштували б значно менше, ніж боротьба з її наслідками. Попри сотні припущень та тривалі розслідування, так і не вдалося з’ясувати, хто стояв за злочином. За допомогу в розслідуванні пообіцяли $500 тисяч винагороди, але це також не спрацювало.

NotPetya. 2017

Атака на електро-мережі України.

2015-2016

Загроза світовій нацбезпеці

Вірус Petya вперше був виявлений у серпні 2016 року. Тоді шкідлива програма не змогла заподіяти багато шкоди, проте кіберексперти відзначили її незвичайну поведінку. Вірус зашифрував заражені жорсткі диски, а потім вимагав у власників обладнання за ключ 0,9 біткойна, що на той момент становило близько $300.

Ще одна версія небезпечного ПЗ була виявлена у травні 2016 року, проте масового поширення вірусу знову вдалося уникнути.

Найбільшої шкоди завдала нова модифікація вірусу NotPetya, яка у 2017 році була запущена через бухгалтерське програмне забезпечення. Жертвами хакерської атаки стали українські державні та комерційні підприємства, серед яких були комп’ютерні системи Укренерго, Київенерго, Кабміну, Мінінфраструктури, Чорнобильської АЕС, Податкової служби, держконцерну Антонов. Вся інформація, що зберігалася на цих комп’ютерах, стала недоступною.

Через масовану атаку Ощадбанк, Нова пошта, Укрпошта тимчасово припинили обслуговування клієнтів. У Київському метрополітені та в деяких інших установах не можна було розрахуватися карткою. Загалом постраждали 13 тисяч пристроїв по всій країні. Були знищені накопичувачі комп’ютерів, що унеможливило відновлення даних після шифрування вірусом.

Головною метою хакерів пізніше назвали атаку на українську критичну інфраструктуру. Певні схожості з попередніми атаками на енергетику знову змусили згадати угрупування Sandworm та російські спецслужби. Проте РФ так і не визнала звинувачення. У 2021 році Рада нацбезпеки й оборони України застосувала санкції проти 4 юридичних та 6 фізичних осіб, причетних до розповсюдження NotPetya.

Хоча поширення програми розпочалося з України — 75% заражених комп’ютерів виявили саме у нас — “шкідник” швидко розповсюдився далі та охопив більш ніж мільйон комп’ютерів у всьому світі. Найбільше постраждали США, Німеччина та Польща. У Білому домі збитки від цієї кібератаки оцінили у $10 млрд та назвали її найбільш руйнівною в історії.

Київстар. 2023

Як пів країни прокинулося без зв’язку

12 грудня 2023 року став чорним днем для компанії та користувачів Київстару. 24 млн абонентів компанії залишилися без зв’язку: вони не могли ані зателефонувати, ані відправити повідомлення, ані скористатися інтернетом. Застосунок та сайт мобільного оператора також “лягли”.

Спочатку у Київстарі повідомили про технічні проблеми, а за декілька годин офіційно визнали: йдеться про маштабну хакерську атаку на ядро мережі.

Проблеми оператора спричинили ланцюгову реакцію та вивели з ладу низку пов’язаних з ним сервісів: не працювали кол-центри деяких компаній, ПриватБанк відключив частину банкоматів, виникли проблеми з доставленням товарів та викликом таксі.

Атака на Київстар стала найбільшою в історії хакерською атакою на інфраструктуру мобільного оператора. Відповідальність на себе взяло російське хакерське угруповання “Солнцепьок”, за яким стояла безпосередньо російська військова розвідка. Вважається, що їм допомагали співробітники компанії Beeline, яка до 2023 року входила до нідерландського холдингу Veon (материнська компанія “Київстар”) та має схожу з українським мобільним оператором інфраструктуру.

У Департаменті кібербезпеки СБУ заявляли, що російські хакери нібито перебували в системі Київстару щонайменше з травня 2023 року, але у компанії не підтвердили цю інформацію. Злочинці проникли туди через обліковий запис одного зі співробітників. Поки що не доведено, чи це була звичайна недбалість, чи співпраця з хакерами.

Попри намагання злодіїв повністю знищити IT та віртуальну інфраструктуру, мобільному оператору вдалося встояти. За декілька днів після атаки у компанії повністю відновили зв’язок та заперечили, що хакерам вдалося заволодіти особистими даними абонентів. Збитки від атаки компанія оцінила у 3,6 млрд грн, але у майбутньому вони можуть зрости через виплату компенсацій та часткову втрату абонентів.

Ноутбук-фортеця

Ноутбук-фортеця

Lenovo ThinkPad P14s G4

Загрози кібербезпеці постійно зростають. Вибір правильних девайсів для роботи та спілкування стає критичним. Для людей, яким важлива безпека даних, гарним вибором може стати преміумноутбук Lenovo ThinkPad P14s G4. Він озброєний цілим арсеналом безпекових функцій, які у поєднанні дають дійсно високий рівень захисту.

Тонкий та легкий ноутбук Lenovo ThinkPad P14s G4 на базі процесора AMD.Ryzen™.PRO.7.7840U з безпекою для користувача поєднує високу потужність та функціональність. Процесор витримує найбільш ресурсомісткі навантаження: сотні відкритих вкладок у браузері, 3D-рендеринг, експорт величезних відеофайлів, обробка фото та відео у професійних редакторах або візуалізація архітектурного проєкту — з цими задачами ноутбук впорається так само легко, як зі створенням текстового документа.

Дизайн ноутбука аскетичний, але стильний. Ноутбук без проблем проходить тест на підіймання кришки однією рукою. Пластик, з якого зроблений корпус, приємний на дотик, а на поверхні не залишається відбитків пальців чи розводів. Під час виготовлення компонентів корпусу використовувалися сучасний екопідхід та перероблені матеріали. Рамка клавіатури ThinkPad P14s Gen 4 на 90% складається із переробленого магнієвого сплаву, а верхня кришка — на 22% із вуглецевого волокна.

Завдяки місткому акумулятору ThinkPad P14S пропрацює цілий день без підзарядки. Модуль Wi-Fi 6 нового покоління забезпечує швидке підключення. А підтримка WWAN дозволить вам під’єднуватися до мережі через стільниковий зв’язок за допомогою модуля 4G/LTE, де б ви не перебували — можна забути про роздавання інтернету через смартфон.

Модель ThinkPad P14s Gen 4 доступна з кількома варіантами дисплеїв, серед яких і OLED-дисплей 2.8K з підтримкою Dolby Vision®. Більшість дисплеїв мають сертифікати, що підтверджують низький рівень випромінювання синього світла, який зменшує навантаження на очі.

Але зупинимось детальніше на головній сильній стороні ноутбука — його опціям з забезпечення кібербезпеки.

Захищає від поглядів на екран через плече.

За допомогою камери та технології розпізнавання облич Privacy Alert сповіщає вас про потенційну загрозу значком щита на екрані.

процесор AMD.Ryzen™.PRO.7.7840U

процесор AMD Ryzen™ PRO 7 7840U

дер

потоків

Кількість дер — 8

Кількість потоків — 16

Номінальна частота — 3.3ГГц

Максимальна частота — 5.1ГГц

Потужність процесора — 30Вт

Безпекові характеристики процесорів AMD.Ryzen™.PRO

Інші характеристики

M.2 SSD 2048

Модель ноутбуку Lenovo ThinkPad P14s G4 ви можете придбати у MTI — дистриб’ютора рішень на базі процесорів AMD

10 порад

для забезпечення особистої кібербезпеки

Вибір надійного девайса для роботи, спілкування та збереження даних — один з головних принципів захисту від кіберзлочинців та вірусів. Але є й інші правила, яких варто дотримуватись, щоб одного разу не стикнутися з величезними проблемами.

Projects is proudly powered by WordPress